Cada día, tanto individuos como empresas están más expuestos a la posibilidad de perder información valiosa siendo víctimas de robos de dispositivos móviles o de ataques cibernéticos. Por esta razón, compartimos algunos consejos para mantener los datos protegidos.

Desde el inicio del Día Mundial del Backup en 2011, creado por el consultor Ismail Jadun para concienciar sobre la importancia de realizar respaldos de nuestra información, la tecnología ha seguido evolucionando. En la vida diaria, las personas suelen confiar cada vez más en sus dispositivos móviles, para almacenar información valiosa. Sin embargo, documentos, fotos de momentos importantes e incluso contraseñas que no se suelen recordar, pueden perderse en un instante si no se toman medidas de precaución.

De acuerdo con We Live Security, el año pasado el 17% de los habitantes de Argentina, Colombia y México, entre otros países de América Latina admitieron haber perdido datos críticos a causa de ataques de ransomware y, de hecho, una cuarta parte necesitó usar respaldos como consecuencia del ransomware. Por otra parte, un 63% perdió su información digital porque su smartphone o computadora se extravió o se dañó, y al 32% se los robaron, lo cual representa un gran peligro ya que fotos, documentos personales, datos bancarios, contactos y más quedaron en manos de los delincuentes.

Otro objetivo común de ataques son las empresas, las cuales están más enfocadas que nunca en proteger y asegurar sus datos en entornos de TI cada vez más complejos. Según el Security Report 2023, el 66% de las empresas encuestadas en Centroamérica señalaron que el robo o fuga de información es su mayor preocupación en materia de ciberseguridad. Además, según el Reporte de Protección de Datos de Veeam, el 54% de las organizaciones espera cambiar su solución principal de backup en los próximos doce meses.

Este próximo 31 de marzo se celebra el Día Mundial del Backup, y es esencial que tanto personas como empresas tengan presente la importancia de esta fecha. Aunque pueda resultar incómodo pensar en la posibilidad de que toda la información clave desaparezca de un instante a otro, la realidad es que esto puede ocurrir por diversas razones.

Por ello, aquí están cinco consejos que Veeam recomienda para mantener los datos protegidos:

-

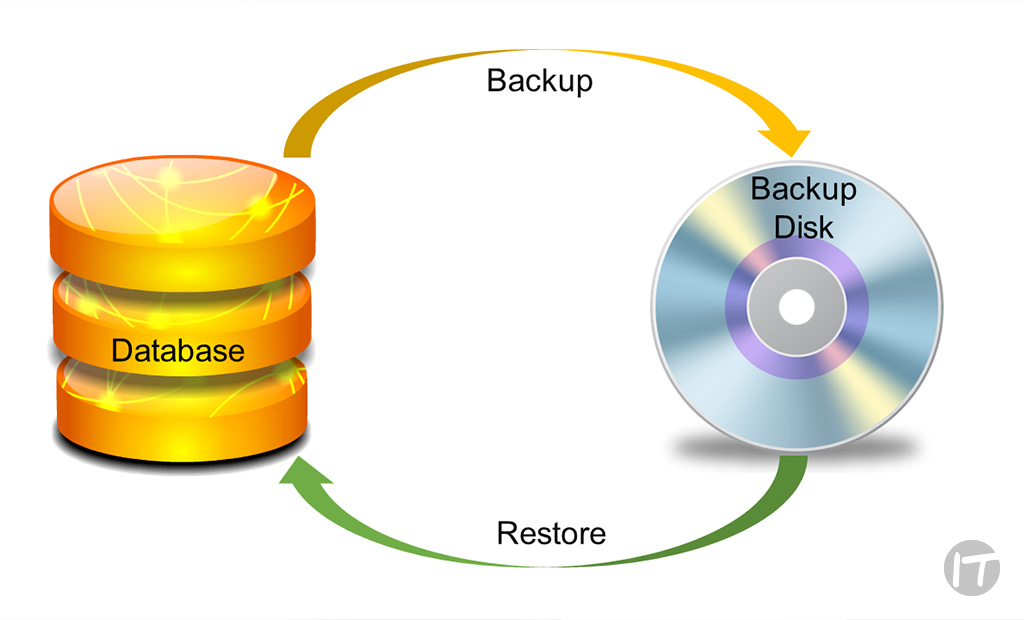

Siempre hacer respaldos: aplicar la regla 3-2-1-1-0 es clave. Esto significa tener al menos tres copias de seguridad de los datos importantes en dos tipos diferentes de medios, con al menos una fuera de las instalaciones, una en un medio desconectado, y ninguna copia de seguridad no verificada o con errores.

-

Mantener la integridad y consistencia en los datos: la inmutabilidad de los datos es esencial. Esta medida asegura que los datos permanezcan en su estado original, evitando cualquier modificación, eliminación o corrupción no autorizada. La inmutabilidad es especialmente crucial para protegerse contra amenazas como el ransomware y otros tipos de ciberataques.

-

Alejar a los atacantes: trabajar hacia Zero Trust. Este es un modelo de seguridad basado en el principio de mantener estrictos controles de acceso y no confiar en nadie por defecto, ni siquiera en quienes ya están dentro del perímetro de la red. Este modelo incluye acciones como:

-

Utilizar contraseñas de un solo uso (OTP)

-

Restringir el acceso a Internet

-

De igual manera, siempre se debe tener precaución a la hora de abrir algún correo sospechoso o link inusual, esto con el fin de evitar abrirle la puerta a ciberatacantes.

Rotación de contraseñas: utilice cuentas seguras. Al limitar la vida útil de una contraseña, se condensa la ventana de tiempo durante la cual una contraseña robada sigue siendo válida, haciéndola menos eficaz para los atacantes.

Planificar para lo peor: se debe tener una estrategia de protección de datos continua que incluya un flujo constante de puntos de control de recuperación. Esto te permitirá recuperar desde archivos individuales hasta centros de datos completos. Mantener la documentación actualizada, probar el plan regularmente y asegurarse de demostrar objetivos de punto de recuperación (RPO) y tiempo de recuperación (RTO).

| Nuestras noticias también son publicadas a través de nuestra cuenta en Twitter @ITNEWSLAT y en la aplicación SQUID |

![]()